TOUCH THE SECURITY Powered by Security Service G

こんにちは、セキュリティサービスGの「シン」です。7回目の記事は前回説明したBurpの拡張機能(Extensions)を使って、簡単にやられサイトを利用する方法について紹介したいと思います。

1.やられサイトとは

そもそもの前提ですが「やられサイト」とは、クロスサイトスクリプティングやSQLインジェクションなどの脆弱性が作りこまれているWebアプリケーションの事を指しています。

尚、以下のような用途で使用されたりします。

- Webアプリケーションのセキュリティのスキルを身につける

- ツールの評価をする

- 人材育成の演習用に利用する

ちなみに筆者はセキュリティエンジニアの育成・演習用途として、これを一から作ったことがありますが、脆弱なプログラムを作るのも簡単ではなく、かなり時間がかかりました。

知識は深まりましたし結果としては良かったのですが、時には手軽に使えるものも必要です。

2.無料で利用可能なやられサイトの例

そこで、手軽且つ無料で使えるこの手のアプリケーションが色々と提供されています。

3.「BadStore」における拡張機能(Extensions)の操作方法

上記にも挙げた「BadStore」ですが、こちらはBurpの拡張機能(Extensions)として利用できますので説明します。

恐らく多くの方は、やられサイトというと仮想マシンの構築をイメージするのではないかと思いますが、こちらはGitHubからjarファイルをダウンロードして、Burpの拡張機能に追加するだけで、Burp自身がWebサーバとなりBadStoreが動作します。

先ず、https://github.com/ankokuty/HakoniwaBadStoreからjarファイルをダウンロードします。

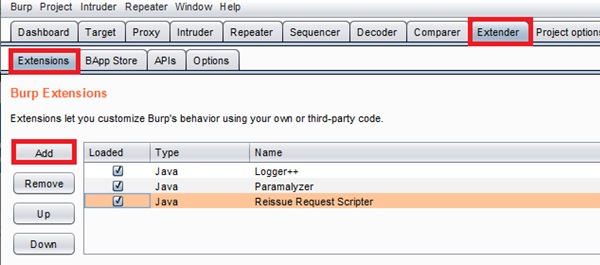

Burpから「Extender」→「Extensions」タブのAddを押下します。

ExtensionsTypeをJavaで選択し、Extensions file(.jar)でダウンロードしたjarファイルを選択して「Next」ボタンを押下します。また、次の画面で“The extension loaded successfully”といったメッセージの画面がポップアップしますが、「Close」で閉じます。

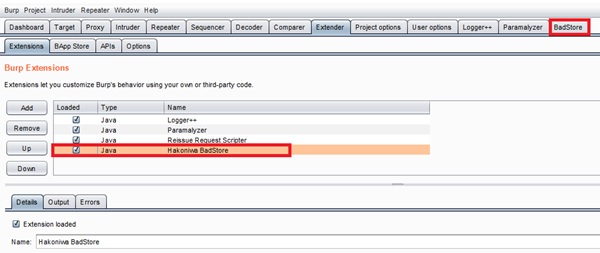

「BadStore」が追加されていることを確認します。

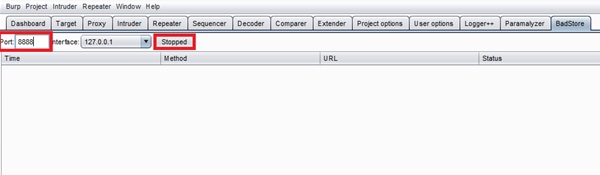

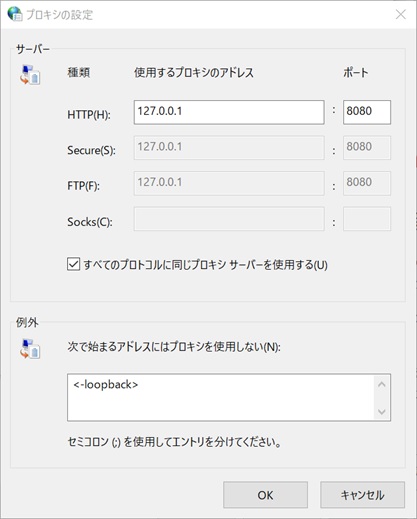

Port右側にあるテキストボックスに利用していないポート番号を入力します(Proxyで設定したポート番号を指定しないように注意)。「Stopped」ボタンを押下して「Running」の状態にします。

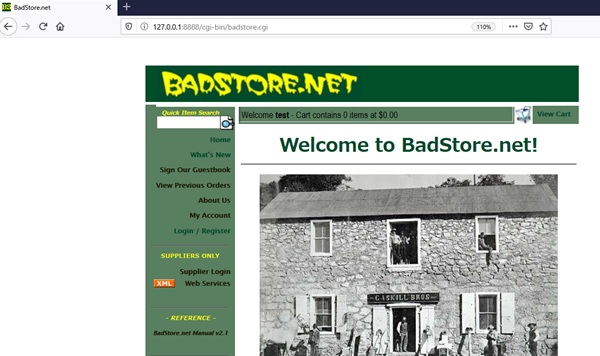

ブラウザで、上記で設定したポート番号とIPアドレスを指定してアクセスします。上記の場合であれば http://127.0.0.1:8888/ になります。ローカル環境で動作しますので、BurpのProxy機能で通信内容を改ざんするなど、これなら誰にも迷惑をかけずに思う存分実験できますよね。

以上、Burpの拡張機能でやられサイト「BadStore」を利用する方法でした。