SOCとは?CSIRTとの違いや役割・必要とされる理由をわかりやすく解説

複数のITツールを駆使しての業務遂行が当たり前になっている現在、セキュリティ対策の重要性はますます高まっています。そこで注目されているのが、組織内のセキュリティを監視し、インシデント対応まで担う専門組織である「SOC」です。

本記事では、SOCが求められる背景や業務内容、利活用までのプロセスを解説します。

Contents

SOCとは

SOC(Security Operation Center)とは、ネットワーク機器やサーバーの監視、ログの分析、サイバー攻撃の阻止などを担う、組織内のセキュリティ対策を講じる専門組織です。

SOCは、各種IT機器やネットワーク、サーバーなどの監視を行うほか、そのログの分析や、サイバー攻撃の検知、攻撃を受けた場合の影響範囲の特定、セキュリティ対策の立案などを担います。

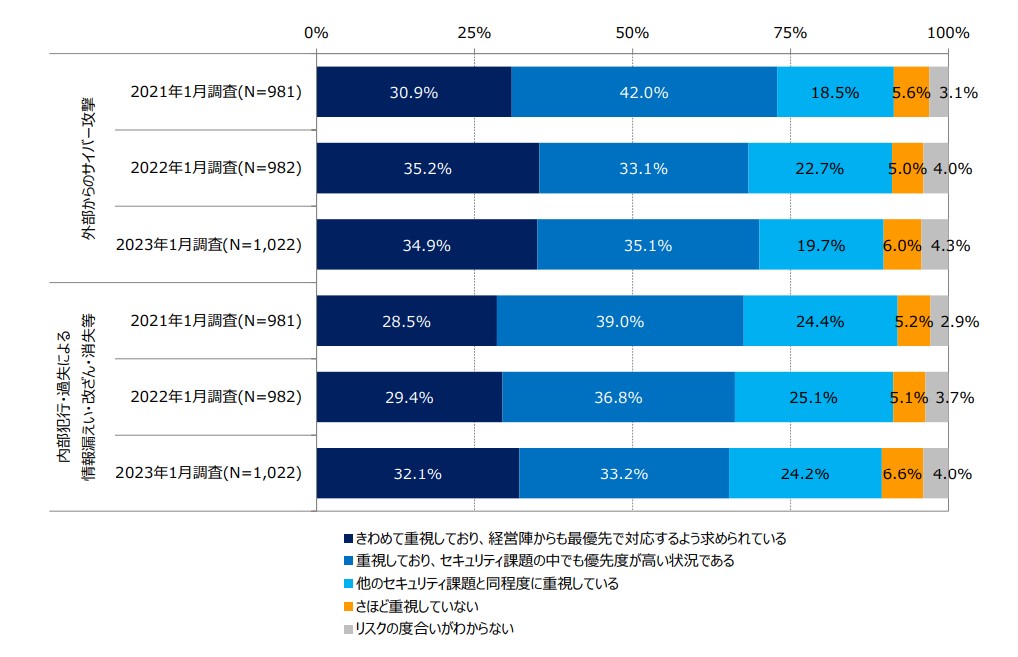

JIPDEC/ITR「企業IT利活用動向調査2023」

個別の業務領域のみならず、事業レベルに至るまでITの活用領域が広がっている現在、セキュリティ対策の重要性は増す一方です。

一般財団法人日本情報経済社会推進協会が企業の情報システムや情報セキュリティの従事者に対して行った調査の結果を掲載した「IT-REPORT」を見ると、回答者の約7割がセキュリティリスクを高い優先度にて重要視していることが読み取れます。

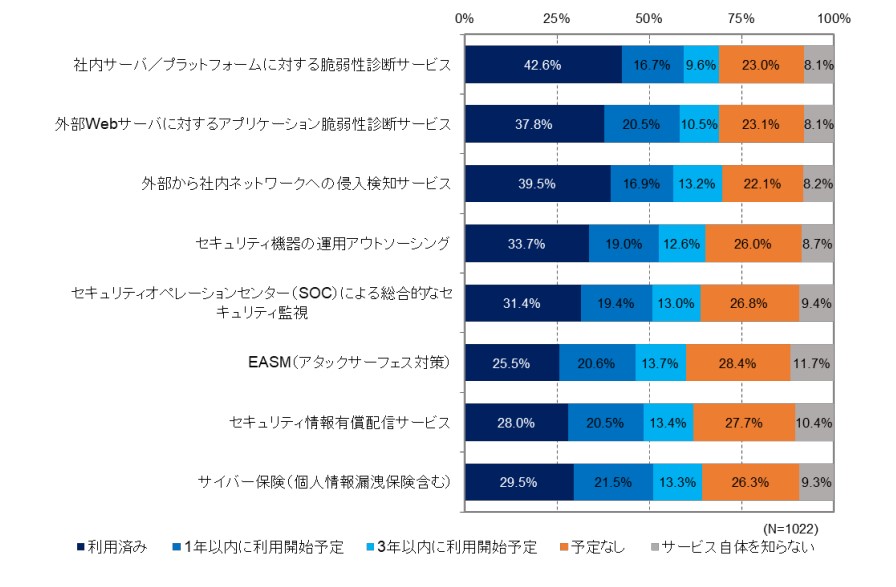

JIPDEC/ITR「企業IT利活用動向調査2023」

また同資料では、利用しているセキュリティ製品・サービスのひとつとして、約3割の企業がSOCを導入済みと回答しています。総合的なセキュリティ監視とインシデントに対応するSOCの需要は、今後もさらに高まっていくと見られます。

SOCとCSIRTとの違い

CSIRTとは「Computer Security Incident Response Team」の略称で、インシデント発生時の原因の追跡や復旧などの対応にあたる組織です。

SOCと似た役割を担いますが、両者は役割の範囲が異なります。

- SOC:セキュリティ監視やログの分析など、インシデント発生前の検知や対策が主な業務

- CSIRT:インシデント対応から復旧、再発防止のための社員教育などが主な業務

つまり、SOCがセキュリティ監視やログの分析を主に担うのに対し、CSIRTではインシデントからの復旧、再発防止策としての社員教育までが主な役割になります。

また、SOCはインシデントを未然に防ぐことを目的に導入されるのに対し、CSIRTはインシデント発生後の対応が主目的です。

SOCとMDRとの違い

MDRとは「Managed Detection and Response」の略称で、脅威の検知とインシデント対応を代行するアウトソーシングサービスです。

- SOC:組織内のIT機器やネットワークなどを監視する組織の総称

- MDR:SOC、CSIRTの業務を代行するサービスまたはベンダー

このように、SOCとMDRが担う役割はほとんど同じです。その違いは、対応する組織が社内にあるのか、社外にあるのかの部分にあります。

つまりMDRは、人的リソースが不足している場合を筆頭に、社内でSOCを構成できないケースなどに導入されます。

SOCの業務内容

ここからは、SOCが担う具体的な業務内容について説明します。

- インシデントの検知・監視

- インシデントの分析・原因調査

- インシデントへの対応

インシデントの検知・監視

インシデントの早期発見のために、24時間、365日体制にて各種ログを監視し、被害の拡大を未然に防ぎます。このインシデントを検知するための監視業務は、SOCの主要な役割のひとつです。

具体的には、IT機器やネットワーク、サーバーなどのハードウェアの監視、さらにファイアウォールやIDS、IPSなどシステム領域にも監視の目を向けます。

インシデントの分析・原因調査

インシデントが発生した際には、原因の特定および影響範囲について調査します。不正アクセスや悪意のある攻撃と判断される場合は、より詳細にログを分析し、挙動を確認します。

具体的には、サーバーに不審な通信や挙動が見られた際には、発生元の端末や該当するユーザーのアクセス履歴やメールのやりとりなどを確認します。不正なファイルが確認された場合には、社内の別端末などに拡散されていないかなども見ていきます。

インシデントへの対応

SOCでは、インシデント発生時の対応も担います。発生したインシデントの分析および原因調査を行った後、CSIRTなどインシデント発生後の対応を主な業務とする組織に報告と情報の連携を行います。

なぜSOCが必要なのか?

SOCの重要度が増している背景には、時勢とも関連する3つの要素があると見られます。

- 高度化するサイバー攻撃への対処

- 働き方の多様化に伴うセキュリティ対策

- セキュリティ担当の人材育成

高度化するサイバー攻撃への対処

近年のサイバー攻撃は、メールに添付したURLやファイルを開くことで感染するマルウェア感染や、公開サーバーに負荷をかけてサーバーをダウンさせるDDoS攻撃、アカウントを乗っ取られる不正アクセス・不正ログインなど、手口が多様化かつ巧妙化しています。

これらの攻撃はウイルス対策ソフトでは防ぎきれません。ネットワークなどを広く監視し、不正なアクセスや通信が検知された際には迅速な対策を講じる準備が不可欠です。SOCを導入していないと、サイバー攻撃を検知できない、あるいは対応が遅れ被害が拡大してしまうといったリスクが高まります。

働き方の多様化に伴うセキュリティ対策

広く定着したリモートワークは、柔軟な働き方を実現できる一方で、セキュリティリスクを高める要因にもなっています。

リモートワークに欠かせないクラウドサービスや、社外ネットワーク、各種端末などは、悪意のある第三者によって攻撃される可能性を排除しきれません。インシデント発生時の初期対応の迅速化やインシデント対策の精度向上が求められ、ネットワークや端末の常時監視オペレーションが望まれています。

セキュリティ担当の人材育成

前述したように、近年のサイバー攻撃はウイルス感染だけでなく、メールによる攻撃やサーバーへの攻撃、不正アクセスなど高度化しています。そのため、少人数体制では対応しきれないケースも少なくありません。

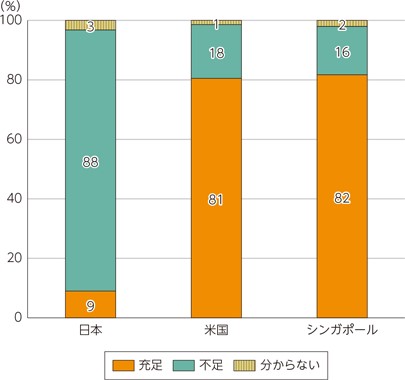

しかし、セキュリティ人材を十分に確保することも難しい現状があります。総務省が公開する「令和2年版 情報通信白書」からは、アメリカやシンガポールと比較して日本ではセキュリティ対策に従事する人材が大きく不足していることが読み取れます。

※画像引用:5Gが促すデジタル変革と新たな日常の構築|総務省

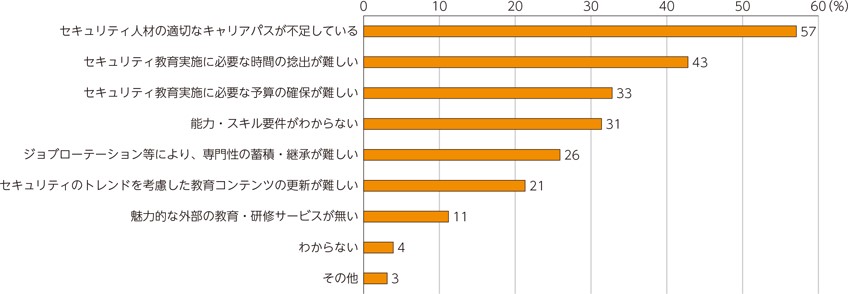

なお、セキュリティ人材が不足している理由には、セキュリティ人材の適切なキャリアパスの不備や、教育実施に必要な時間の捻出が困難であることなどが指摘されています。

※画像引用:5Gが促すデジタル変革と新たな日常の構築|総務省

社内での教育体制の構築や、現場で働きながらセキュリティに関わる知見を獲得していくためにも、セキュリティ対策を専門とするSOCを導入するなど、組織単位での対策が望まれているのです。

SOCの課題

SOCを導入しセキュリティ対策を講じても、解決が難しい課題もあります。また、サイバー攻撃の高度化などによりSOC担当者の負荷は増しており、多くの攻撃があれば、その原因調査や分析にさらに時間を必要としてしまうことも考えられます。

こうした状況に陥ると、新たな攻撃に対応できない、監視業務が徹底されないといったボトルネックも想定されます。これらを解消するためには、次項から紹介するツールの有効活用がポイントになります。

SOCで使われるツール

SOCで使われるツールには、主に次の2つがあります。

- XDR:端末、サーバー、アプリケーション、クラウドサービス、メールなど、ネットワーク全体に関するあらゆるデータを収集・分析し、脅威を検知して通知するシステム

- SIEM:ネットワークや機器のログデータ内のアクティビティを収集して、脅威を自動検出・可視化し、通知するシステム

この2つのツールには類似点がいくつかあるものの、XDRが全体を監視・解析して自動で対処するのに対し、SIEMでは各部で検知されたインシデントを分析するという違いがあります。

XDRとは

XDRとは「Extend Detection and Response」の略称で、各種端末やサーバー、アプリケーション、メールなどのネットワーク全体に関するデータを横断的に収集・分析し、脅威の検知とインシデントへの迅速な対応を可能にするツールです。データの収集、分析、脅威の検知と通知、脅威の隔離、攻撃に関する調査や復旧作業までを担います。

XDRの活用で、SOC担当者はデータの分析や攻撃に関する調査など、さまざまな業務にかかる時間を大幅に削減できます。

SIEMとは

SIEMとは「Security Information and Event Management」の略称で、ファイアウォールやプロキシなどから出力されるログを収集し、収集したデータの相関分析を実施し、ネットワークの監視や脅威の検知を行うツールです。

SIEMでは、複数のネットワークや端末から集められたログをひとつにまとめ、管理しながらすべてのログの相関分析を行います。これにより、インシデントを詳細に把握します。

SIEMの活用で、検知された脅威が管理者に迅速に通知されるようになり、インシデント発生時の初動対応を速められます。また、検知した脅威を可視化し、インシデントへの対応ならびに再発防止にも情報をフィードバックします。

SOCを導入する方法

SOCを導入するには、自社内で組織を構築する、または外部に委託する方法が考えられます。

| 自社内で構築 | アウトソーシング | |

|---|---|---|

| メリット |

|

|

| デメリット |

|

|

いずれもメリット・デメリットがあるため、両者の特徴を把握して自社に適する方法を検討しましょう。

自社内で構築する

SOCを自社で構築する場合では、問題発生時に迅速な対応が見込めるほか、自社にセキュリティに関する知見が蓄積されることから継続的な対策も可能になり、セキュリティ人材の育成につなげられるメリットがあります。

その一方で、24時間365日の監視を実現する体制の構築は困難であることや、人材の確保・育成にコストや時間がかかることは否定できません。

自社内での構築が優先となるのは、人的リソースに比較的ゆとりがあり、かつセキュリティ面のコントロールを自社で完結させたい企業です。SOCを自社で構築・運用するには大きなハードルがあるものの、特定のサービスやベンダーに依存することなく、柔軟にIT環境を構築できます。

アウトソーシングする

SOCをアウトソーシングする最大のメリットは、人材確保と育成の手間と費用を圧縮できる点です。また、自社で体制を構築するよりも迅速に導入できることも利点です。

一方で、デバイスやネットワークなど、監視対象が多くなるにつれて費用が増していくことがあること、サービスを提供する会社によって監視する対象や範囲が異なることなどを考慮しなくてはいけません。

アウトソーシングが優先となるのは、人手不足の企業や、セキュリティ人材の確保・育成が困難な企業、そもそもITセキュリティに精通する人材がおらずセキュリティ対策の実現が難しい企業などです。セキュリティ人材が不足している企業であっても、SOCのアウトソーシングにより、専門人材を確保した高品質なセキュリティ対策を速やかに実現できます。

- SOCは、ネットワーク機器やサーバーの監視、ログの分析、サイバー攻撃の阻止などを担う、組織内のセキュリティ対策を講じる専門組織

- 多くの企業ではセキュリティリスクを高い優先度にて重要視しており、すでに実際に少なくない割合でSOCが導入されている

- SOCではインシデントの検知・監視のほか、原因調査や対応など広範なセキュリティ関連業務を担う

- サイバー攻撃の高度化やセキュリティ関連人材の不足から、SOCの重要度が増している

- SOCを構築するにはセキュリティ人材の確保や育成がハードルとなることから、アウトソーシングを検討している企業も少なくない

- これらからのIT人材は、ITセキュリティに関する情報感度を高めておくべき